Predicciones para Top 10 de OWASP 2021 según estadísticas

La OWASP es una organización mundial sin fines de lucro dedicada a mejorar la seguridad de software y cada 3 o 4 años aproximadamente hace actualizaciones sobre las vulnerabilidades más comunes o existentes.

Dicha organización cuenta con diversos proyectos, uno de los más destacados es el Top 10 de OWASP, un documento para tomar conciencia sobre la ciberseguridad, enfocada para los desarrolladores y la seguridad de las aplicaciones web.

El Top 10 de OWASP representa un amplio consenso sobre los riesgos de seguridad más críticos para las aplicaciones web.

Dicho esto, su última actualización publicada fue en el año 2017, siendo este año muy esperado para dicha actualización.

Lo que a continuación se presentará, es un trabajo de Ivan Novikov de Wallarm, un trabajo fue realizado mediante predicciones métricas, basado en un análisis de poco más de 2 millones de informes de ciberseguridad de 144 fuentes públicas (boletines CVE, informes de recompensas de errores, etc)

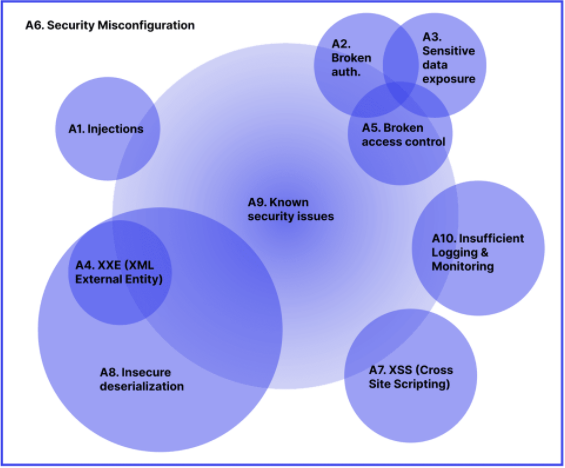

Dichas predicciones tienen algunas categorías que entre ellas se solapan como se muestra en el siguiente diagrama:

Para encontrar los datos estadísticos, utilizaron una herramienta en internet llamada Vulners.com, una base de datos que incluye más de 4 millones de boletines de 144 proveedores, incluyendo programas de recompensas por errores como HackerOne. /p>

La cantidad total de boletines utilizados para construir esta lista es de 2.168.521./p>

Para dividir los datos en categorías crearon consultas basadas en las diez categorías de OWASP./p>

La categoría «Vulnerabilidades conocidas» queda fuera de la consulta de búsqueda de texto completo. /p>

Según las estadísticas de Vulners, el XSS (Cross site scripting) se lleva el 20% de los boletines de seguridad de los últimos tres años. Es decir, cerca de 10 veces más que todos los reportes emitidos en los últimos tres años.

Propuesta 1. Agregar SSRF como nueva categoría

Según las estadísticas, las vulnerabilidades SSRF (Server-side request forgery)son un problema crítico que provoca tomas de control en nube, ejecución remota de código, violaciones de datos y otros riesgos de seguridad de la información:

Los ataques SSRF corresponden al tercer lugar en las estadísticas del primer semestre de 2020 de HackerOne:

La empresa Amazon también se incorporó a los servicios de metadatos de EC2 a fines de 2019:

SSRF causó muchos problemas de seguridad de alto riesgo, incluido el hack más famoso de Capital One con un bypass de WAF, explicado en detalle por Krebs:

Según las estadísticas globales recopiladas por Vulners, SSRF es mencionado en 912 boletines durante los últimos tres años, casi la misma cantidad de veces que OWASP Top-10 2017 A4 / XXE (1000 resultados) y 2,5 veces más que la configuración incorrecta de seguridad

.

En resumen, los problemas de SSRF mencionados tienen casi la misma cantidad de boletines de seguridad que XXE (XML external entity injection) en los últimos tres años. Es por eso que es muy probable que se añada al OWASP Top-10 2021.

Propuesta 2. Fusionar XXE y deserialización insegura

La vulnerabilidad XXE, también conocida como Xml External Entities es técnicamente una característica de serialización que permite incluir contenido de archivos locales y remotos en el documento XML. A veces causa SSRF (Server-side request forgery)

Además, no hay forma de reclamar XXE como la categoría separada si se reúne prácticamente todo, desde la inyección SQL hasta Path Traversal.

Debido a estos dos hechos, además de los datos estadísticos de la cantidad de informes de seguridad en cada una de las categorías, se podría fusionar XXE y Deserialización insegura en una sola categoría.

Propuesta 3. Introducir la puntuación de riesgo general

Para ordenar las suposiciones para cada una de las categorías del OWASP Top-10 2021, se aplicó un puntaje CVSS (Common Vulnerability Score System) promedio multiplicado por la cantidad de informes.

En pocas palabras, para ordenar las categorías de OWASP, se aplicó la siguiente fórmula:

Riesgo general = CVSS Promedio x Cantidad de boletines

Cálculo de la calificación del Top 10 de OWASP 2021

Como se mencionó anteriormente, se utilizaron datos agregados de 144 fuentes de datos y los boletines de seguridad indexados por Vulners. Este enfoque permite contar no solo los datos CVE, sino también todos los informes, incluidas las recompensas, las vulnerabilidades y las detecciones de los escáner de seguridad.

Si solo contamos los CVE (Common Vulnerabilities and Exposures), los resultados serán extremadamente diferentes, ya que la categoría «Known vulnerabilities» será técnicamente igual a la suma de todas las demás categorías.

Dicho esto, la manera más justa de construir la predicción del Top 10 OWASP es la siguiente:

| #OWASP | Top-10 2021 | Consulta de búsqueda en Vulners | Promedio CVS | # Boletines | Puntuación promedio |

|---|---|---|---|---|---|

| A1 | Inyecciones | inyección OR “comando OS” o “códido remoto” | 4.83 | 34061 | 16451463 |

| A2 | Autenticación rota | Autenticación | 4.08 | 13735 | 56038.8 |

| A3 | Cross-Site Scripting (XSS) | XSS | 0.1 | 433353 | 43335.3 |

| A4 | Exposición sensible de datos | Datos sensibles | 3.55 | 5990 | 21264.5 |

| A5 | Deserialización insegura | XXE | 5.33 | 2985 | 15910.05 |

| A6 | Control de acceso roto | SSRF | 0.72 | 16967 | 12216.24 |

| A7 | Registro y supervisión insuficientes | Inicio de sesión | 3.35 | 2309 | 7735.15 |

| A8 | SSRF | SSRF | 3.8 | 1139 | 4328.2 |

| A9 | Vulnerabilidades conocidas | CVE o páginas web | 5.38 | 376 | 2022.88 |

| A10 | Falta de configuraciones de seguridad | misconfig | 2.27 | 480 | 1089.6 |

Comparación de resultados y Top 10 de OWASP 2017.

Después de lo anterior mencionado, Wallarm comparte la siguiente tabla como propuesta del Top 10 de OWASP 2021 basado en los datos estadísticos mencionados anteriormente.

CONCLUSIONES

Sin duda, es una excelente propuesta basada en muchos datos previamente analizados.

Definitivamente una propuesta de este tipo ayudará en la utilidad de evaluación de riesgos, gestión de vulnerabilidades, educación o simplemente una lectura interesante para expertos en ciberseguridad.

Este fue parte del trabajo de Wallarm, sería bastante interesante si alguien más tuviera alguna propuesta o predicción para el Top 10 de OWASP 2021.